Slovenska policija je pred nekaj meseci preiskovala primer kibernetske goljufije, v katerem je podjetje utrpelo škodo v vrednosti okoli 62 tisoč evrov. Izkazalo se je, da se je direktor odzval na lažno e-poštno sporočilo, za katero se je zdelo, da ga je poslala služba za tehnično podporo iz banke, v njem pa je razkril podatke o dostopu do elektronske banke. Goljufom je uspelo izvesti transakcije v vrednosti 207 tisoč evrov, na srečo pa je banki za kar 145 tisoč evrov teh plačil uspelo ustaviti, preden je denar prišel do goljufov.

Kako lažen direktor pretenta finančni oddelek: Leta 2023 je finančni oddelek znanega podjetja v regiji Adria prejel zahtevo 'direktorja' za nujno plačilo določenih računov, in sicer z nakazilom na bančni račun, ki je bil zapisan v tem e-poštnem sporočilu. Zdelo se je, da je vse, kot mora biti, zato so zaposleni začeli plačevati račune, ki so znašali več kot pol milijona evrov. Po plačilu je finančna direktorica resničnega direktorja podjetja obvestila, da je bilo vse plačano. Poklicali so banko, ki ji je na srečo prek tretje banke uspelo ustaviti večino plačilnih transakcij, a je podjetje kljub temu izgubilo več kot 50 tisoč evrov.

Od državnih institucij, ki so bile tudi same tarče napada, je odgovore težko dobiti. Nemogoče je z gotovostjo reči, koliko odkupnine je bilo izplačane. Medtem ko zaradi finančnih izgub trpijo države, pa z napadi ni prizaneseno niti podjetjem.

Da, to je dejstvo, ki je trenutno neizpodbitno. Medtem ko so globalni kibernetski napadi postali močno orožje, je zaščita v regiji izjemno šibka. Raziskave kažejo, da je le vprašanje časa, kdaj bo katero koli podjetje tarča uspešnega kibernetskega napada, večina pa se jih sploh ne zaveda, kako pogosto so izpostavljena tveganju.

Za večino je to svet tehnično podkovanih ljudi, IT-jevcev, ki nas občasno 'gnjavijo' z varnostnimi postopki, ali svet tistih nadležnih opozoril, ki jih prejemamo prek medijev. A resničnost je kruta: kibernetski napadi so pogostejši kot kdaj prej, obramba pa za prefinjenostjo novih napadov pogosto zaostaja.

Sodobni napadi so tako dovršeni, da lahko napadalci, ki odkrijejo, kje je nekdo zaposlen, ustvarijo e-poštno sporočilo, ki je videti popolnoma legitimno – kot bi ga poslala resnična oseba iz podjetja. Naslovljeno je lahko na vsakogar, na finančni ali kateri koli drug ključni oddelek.

Storilcem kaznivih dejanj izplačujemo po 50 tisoč evrov na dan, začeli pa so uporabljati umetno inteligenco

Kibernetski napadi pa niso vedno tako očitni. Naša regija se že srečuje s prefinjeno obliko kibernetskih groženj, katerih cilj je vplivati na mnenje s širjenjem neresničnih informacij. Najbolj znan primer prihaja iz makedonskega mesta Veles, ki je leta 2016 postalo središče operacij, ki so vplivale na ameriške predsedniške volitve. Skupina mladih iz Velesa je razvila mrežo botov in lažnih novic, ki so bile naklonjene Donaldu Trumpu in napadale njegovo tekmico Hillary Clinton. V tem primeru ni prišlo do klasičnega kibernetskega napada na račune ali omrežja, marveč so troli in farme botov vplivali na javno mnenje.

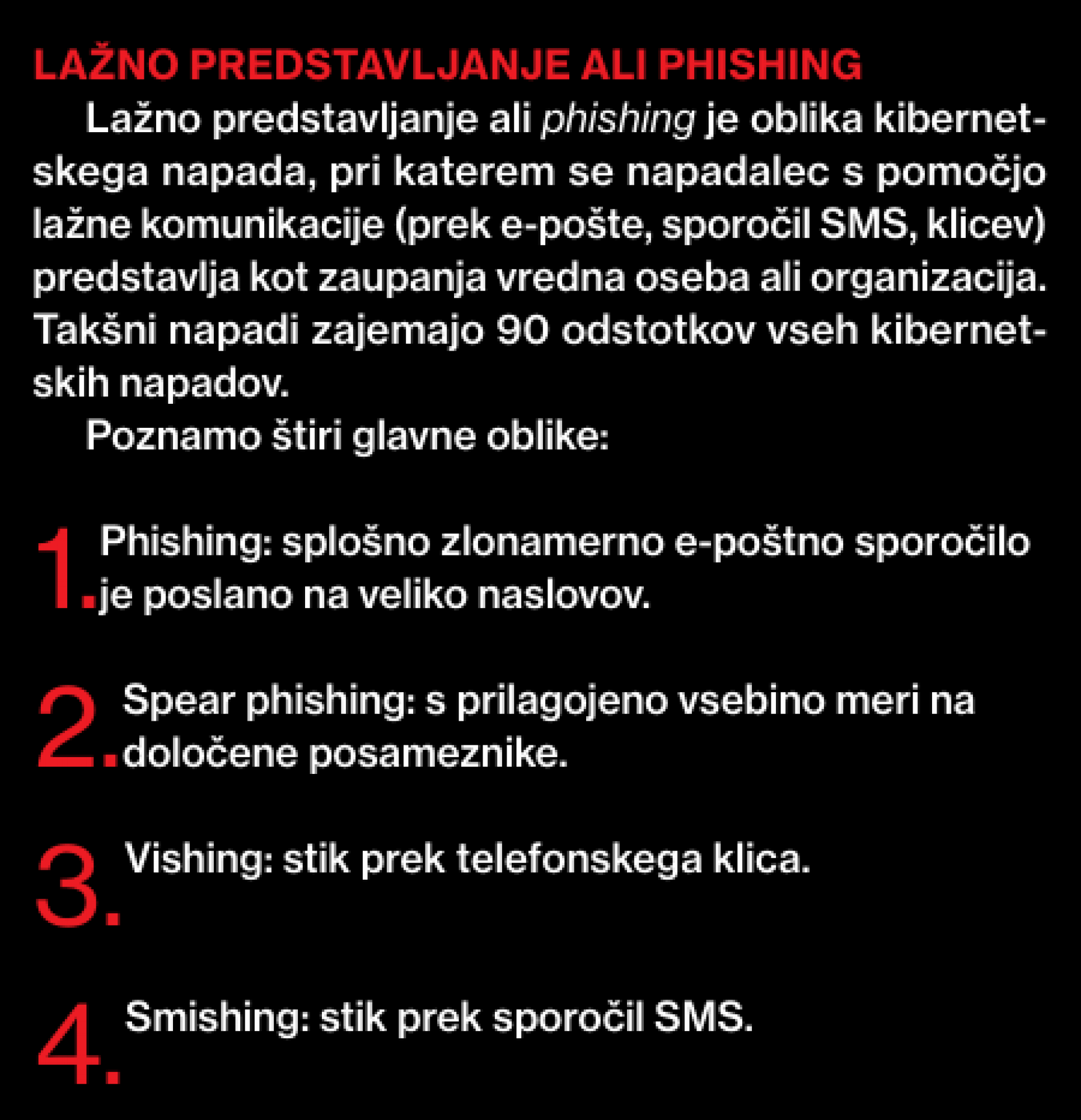

Te taktike nas opominjajo, da grožnje prihajajo v različnih oblikah, od kraje identitete in napadov z lažnim predstavljanjem do dezinformacij in hibridnih groženj, ki resno ogrožajo demokratične procese, z njimi pa tudi nas same.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

Naša regija se že srečuje s prefinjeno obliko kibernetskih groženj, katerih cilj je vplivati na mnenje s širjenjem neresničnih informacij.

Videti je in zveni kot izvršni direktor, v resnici pa je zgolj igra fotonov

Ob primeru iz Hongkonga se nam dobesedno ježi koža: finančni uslužbenec v multinacionalki je kot žrtev manipulacije 25 milijonov dolarjev izplačal goljufom, ki so uporabili tehnologijo globokih ponaredkov (deepfake) in se v videokonferenčnem klicu izdajali za glavnega finančnega direktorja podjetja, je sporočila hongkonška policija. V zapleteni goljufiji je bil delavec prevaran tako, da se je udeležil videoklica z več člani osebja, vendar so bili vsi le ponarejeni približki, ki jih je ustvarila umetna inteligenca, navaja hongkonška policija. "Na videokonferenci se je izkazalo, da so vsi ljudje, ki jih je uslužbenec videl, lažni," je za mestno javno televizijo RTHK povedal višji nadzornik Chan Shun-ching.

Chan je dejal, da so uslužbenca sicer obhajali sumi, ko je prejel sporočilo, ki naj bi ga poslal glavni finančni direktor podjetja s sedežem v Združenem kraljestvu, a je mislil, da gre za lažno e-poštno sporočilo, saj je govorilo o izvedbi tajne transakcije. Vendar je delavec po videoklicu svoje sume ovrgel, saj so bili na videoklicu ljudje videti kot njemu poznani sodelavci.

To ni prizor iz serije Črno ogledalo (Black Mirror), to je resničnost in ta tehnologija postaja vse dostopnejša in cenejša. Globoki ponaredki lahko v nekaj letih postanejo orodje, ki je na voljo vsakomur, s seboj pa prinašajo grozljivo možnost zavajanja in prevare.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

Kako se izvedejo množični kibernetski napadi?

Eden pogostih načinov, da posamezniki postanejo žrtve, so ponarejene spletne trgovine ali oglasi. Uporabnik na priljubljenem spletnem mestu naleti na odlično ponudbo najnovejšega modela pametnega telefona. Komunikacija s 'prodajalcem' teče gladko, za varnost plačila pa se predlaga uporaba navidezno zakonite storitve prenosa denarja.

Prav tako se vse pogosteje uporabljajo lažna SMS-sporočila, e-poštna sporočila ali telefonski klici, v katerih se napadalci predstavljajo kot banke, tehnološka podjetja ali celo vladne službe. Sporočila vzbujajo občutek nujnosti in panike: "Če ne boste takoj ukrepali, bo vaš račun blokiran!" ali: "Na vašem računu je bila zaznana sumljiva dejavnost; kliknite tukaj, da preverite." Za večino teh sporočil pa stojijo lažne strani, ki zbirajo vaše podatke in napadalcem omogočajo neposreden dostop do vašega denarja.

V slovenski organizaciji Si-Cert so predstavili konkreten primer napada na uporabnika prek sistema Brez skrbi na spletni strani Bolha.com.

"Uporabnik je med oglasi našel zelo ugodno ponudbo za pametni telefon in navezal stik s prodajalcem, ki mu je predlagal, naj nakup opravi prek storitve, ki naj bi zagotovila varen način transakcije. Napadalec je prosil za uporabnikovo telefonsko številko, nato pa poslal lažno SMS-sporočilo s povezavo do lažne strani, ki je bila videti verodostojna," je povedala Erina Borovič iz Nacionalnega odzivnega centra za kibernetsko varnost Si-Cert.

Na ponarejeni strani je uporabnik vnesel podatke o svoji kreditni kartici in potrdil nakup, ne da bi vedel, da v resnici izpolnjuje ponarejen obrazec. "To, da je nekaj narobe, je ugotovil, ko je opazil, da je bilo opravljenih več transakcij. Navezal je stik z banko in svetovali smo mu, naj krajo prijavi policiji," je dejala Borovič.

"Ker nismo organ kazenskega pregona, veliko več od tega ne moremo narediti," je dodala. Napade prek lažnih spletnih trgovin in naložbenih shem ter podobne prevare običajno izvajajo kriminalne združbe zunaj Evrope, kar postopek kazenskega pregona močno oteži.

"Absolutne varnosti ni, vendar je varnost z angažiranostjo in ozaveščenostjo vseh zaposlenih mogoče bistveno izboljšati."

Aplikacije, quo vadis?

Ena najresnejših groženj so ponarejene aplikacije, zlasti na napravah z operacijskim sistemom Android. Razmislite, koliko aplikacij imate na telefonu, za katere v resnici ne veste, kdo jih je ustvaril ali kakšna dovoljenja ste jim dali, ko ste sprejeli njihove pogoje in določila. Prevaranti pogosto ustvarijo aplikacije, ki so videti legitimne – kot so aplikacije za bančništvo ali priljubljene storitve – vendar so dejansko zasnovane tako, da ukradejo podatke takoj, ko aplikacijo uporabnik prenese in uporabi. Ko prevzamejo nadzor nad napravo, lahko dostopajo do bančnih računov, opravljajo plačila brez vednosti lastnika in njegovim stikom celo pošiljajo sporočila s povezavami do okuženih aplikacij.

Kaj se zgodi, ko je že prepozno? Na žalost je v številnih primerih, ko se posameznik zave, da je postal žrtev kibernetskega napada, škoda že narejena. Milan Gabor, etični heker in strokovnjak za kibernetsko varnost, opozarja, da je po napadu za pomembne zaščitne ukrepe pogosto prepozno. "Zločinci kradejo gesla in podatke o kreditnih karticah ter jih prodajajo na forumih temnega spleta," pravi Gabor. Ti podatki se nato uporabljajo za nadaljnje goljufije ali prodajo za majhne zneske, izguba za žrtve pa je lahko ogromna.

Med najpogostejšimi napadi so tisti, ki uporabljajo lažne bančne aplikacije, zlasti na napravah z operacijskim sistemom Android, na katerih zločinci uporabniške račune izpraznijo s samo nekaj kliki. Teh napadov je vse več in postajajo vse bolj izpopolnjeni, zaradi česar jih je težko takoj prepoznati.

Kako se zaščititi? Ključ je v izobraževanju in preprečevanju. Prva obrambna linija naj bo previdnost. Izogibajte se sumljivim povezavam, ne prenašajte aplikacij iz neznanih virov in, kadar je to mogoče, vedno uporabite preverjanje pristnosti v dveh korakih. Redne posodobitve programske opreme in operacijskih sistemov občutno zmanjšajo tveganje za izkoriščanje poznanih varnostnih šibkih točk. Uporabnikom lahko dodatno zaščito zagotovita tudi izogibanje uporabi javnih brezžičnih omrežij pri občutljivih transakcijah in uporaba zanesljivih protivirusnih programov.

Kljub vsem tem ukrepom pa se je pomembno zavedati, da popolnoma varni ne moremo biti. Načrt za primere, ko gre kaj narobe, je zato ključnega pomena – redno varnostno kopiranje pomembnih podatkov, hitro poročanje banki ali ustreznim institucijam o incidentih in sprejemanje drugih potrebnih ukrepov za omilitev škode.

Težava podjetij – stena, ki ima več lukenj kot cedilo za testenine

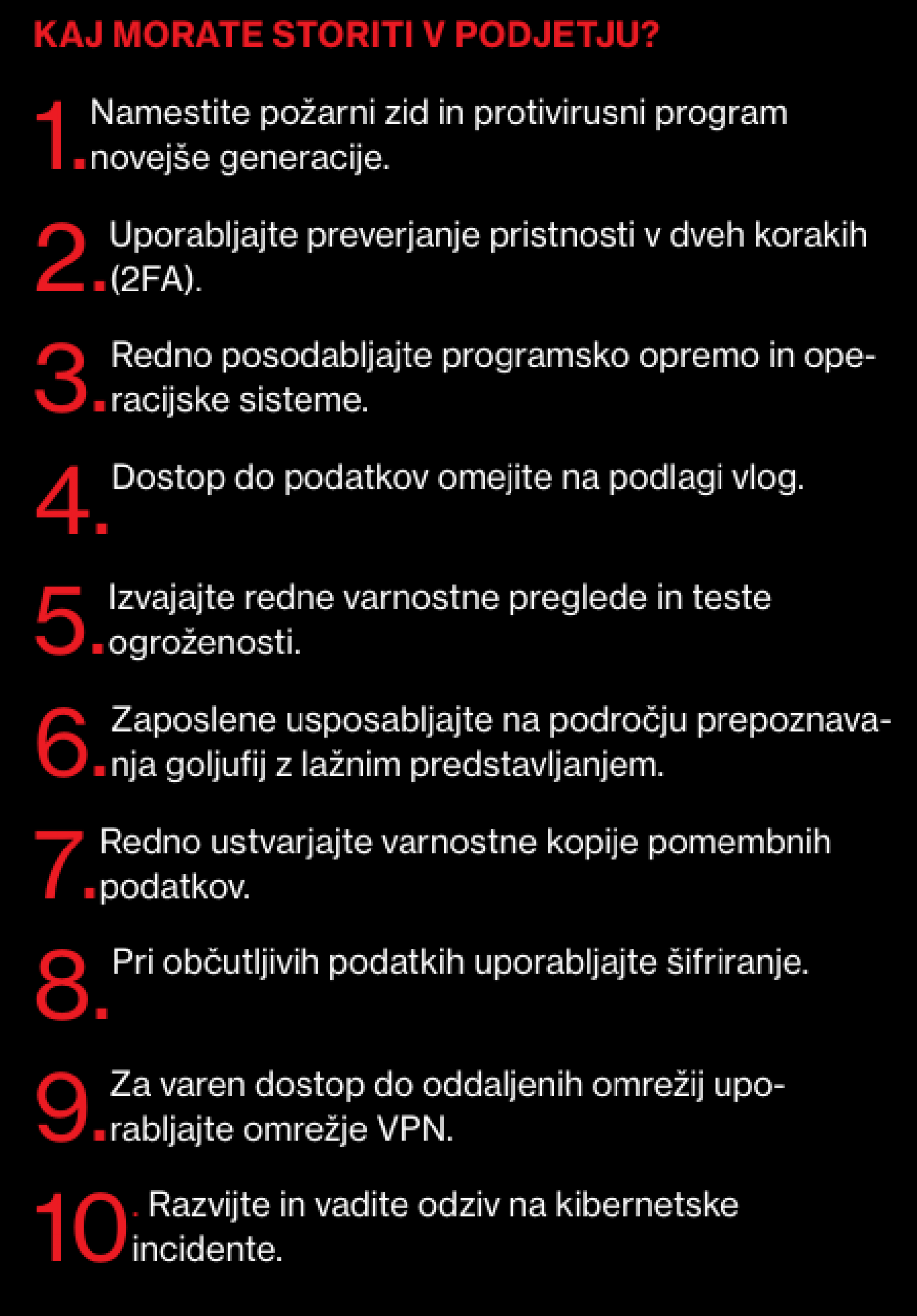

Zaščita pred kibernetskimi napadi zahteva različne varnostne rešitve in orodja glede na velikost in vrsto podjetja. Dejan Jarić, vodja ekipe za omrežno in kibernetsko varnost v podjetju Lanaco, pojasnjuje, da osnovna zaščita vključuje požarni zid nove generacije, sistem za preprečevanje vdorov (IPS) ter nadzor nad aplikacijami in uporabniki.

"Podjetja morajo imeti rešitve za varnost končnih točk [endpoint security], ki jim omogoča proaktivno ukrepanje," je dejal Jarić. V primeru grožnje je mogoče zlonamerne datoteke na delovnih postajah hitro blokirati in tako zaščititi preostali del sistema. Poleg tehničnih rešitev je ključnega pomena izobraževanje zaposlenih, za dostop do sistemov pa je zaželeno preverjanje pristnosti v dveh korakih.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

Preberi še

Bloomberg Businessweek Adria: Kaj ste brali v oktobrski številki?

Nemčija novi bolnik Evrope. Kakšen bo vpliv na regijo?

21.10.2024

Samo za človeške oči: Zgodba drznega in absurdnega branilca človeštva

Worldcoin je drzno in verjetno noro prizadevanje za preprečitev apokalipse zaradi umetne intelligence, tako da vsakega človeka prepozna prek šarenice.

15.10.2024

Nova vrsta električnih vozil obljublja večji doseg - a z bencinom

Kupce električnih vozil skrbi doseg. Med njimi je tudi Juan, 31-letni Kitajec, ki se je odločil za nakup električnega vozila s podaljšanim dosegom ali EREV.

16.10.2024

Reportaža iz 'pankrtske republike': V iskanju šerifovskega komunizma in ruskih vojakov

Reportaža iz nepriznane Pridnestrske republike‚ 'pankrtske republike' Vzhodne Evrope, ki jo napajata nostalgija in brezplačen ruski plin.

12.10.2024

V podjetju Lanaco vsakodnevno izobraževanje o kibernetski varnosti zaposlenim pomaga pri prepoznavanju potencialne grožnje. Jarić navaja primer naprednega napada, ko je zaposleni v e-poštnem sporočilu partnerskega podjetja opazil sumljivo končnico pdf.exe, ki je nakazovala na zlonamerno aplikacijo.

"Varnost ni preprosta težava, ki bi jo reševali s seznamom izdelkov," sklene Jarić. "Absolutne varnosti ni, vendar je varnost z angažiranostjo in ozaveščenostjo vseh zaposlenih mogoče bistveno izboljšati."

Podjetja so hekerjem pripravljena plačati na tisoče evrov

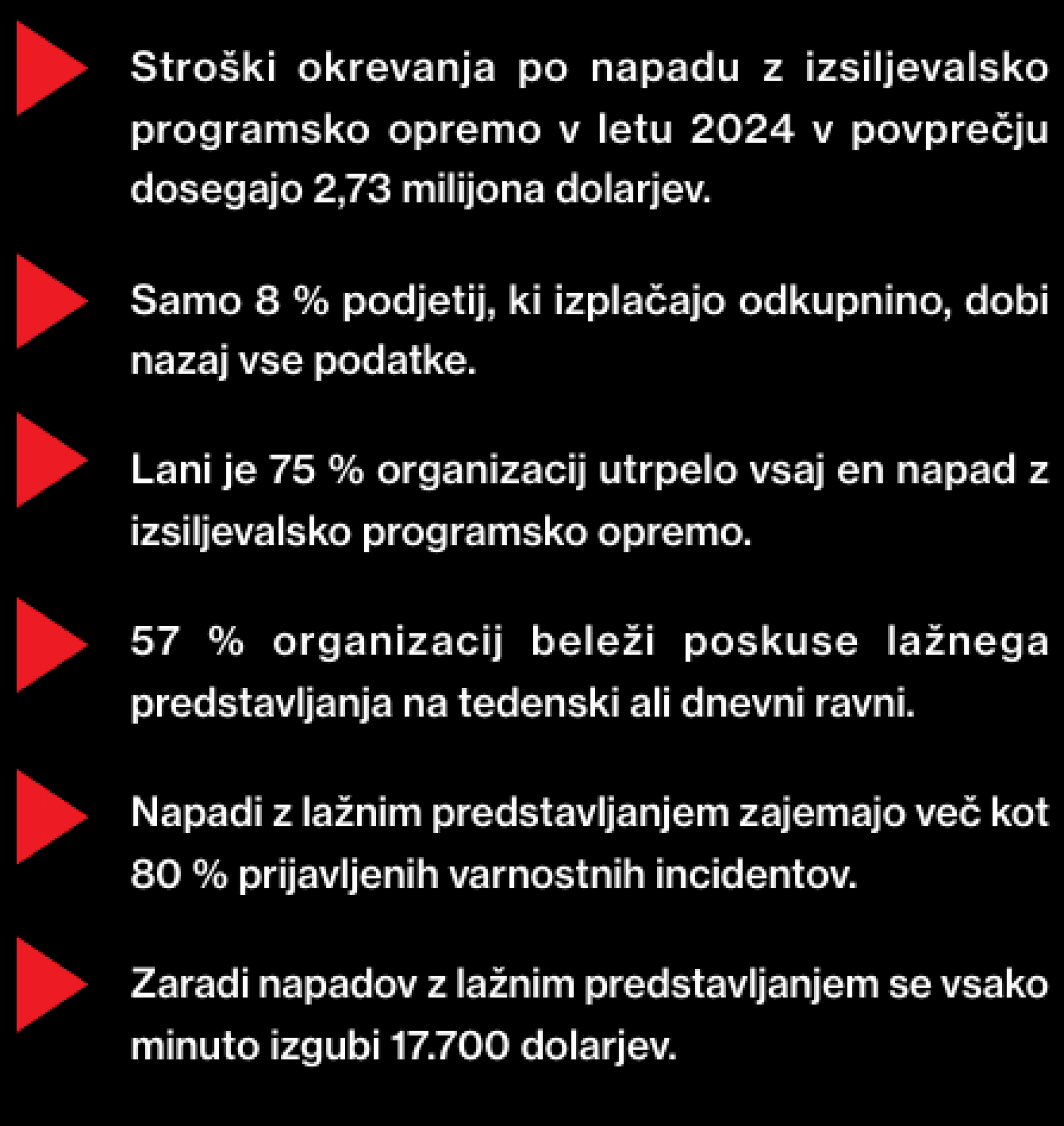

Med glavnimi cilji hekerjev sta zaklepanje podatkov podjetja in zahteva po plačilu odkupnine, da jih odklenejo. Vire napadenih podjetij pogosto uporabljajo za nadaljnje napade in tako ustvarjajo dodaten dobiček.

"Na žalost poznamo primere podjetij, ki so privolila v plačilo odkupnine," pravi Dejan Jarić. "Eno od teh podjetij je po napadu z izsiljevalsko programsko opremo plačalo odkupnino v vrednosti približno 35 tisoč konvertibilnih mark (18 tisoč evrov), stroški varnostnih rešitev, ki smo jih uvedli po tem, pa so znašali polovico tega zneska."

Dejstvo, da so hekerjem plačala odkupnino, številna podjetja skrivajo, strokovnjaki pa svetujejo, naj ne privolijo v plačilo odkupnine, saj jim to ne zagotavlja povrnitve podatkov in napadalce spodbuja, da to še naprej počnejo. V finančnem in elektroenergetskem sektorju kibernetski varnosti posvečajo več pozornosti, medtem ko je v maloprodajnem sektorju ozaveščenost precej manjša.

Jarić pri vlaganju v sistemsko varnost opaža napredek, vendar poudarja, da se številni direktorji še vedno ne zavedajo resnosti grožnje, saj menijo, da mala podjetja niso tarča. "Stroški zaščite so v primerjavi z morebitno škodo zanemarljivi. Usposabljanje zaposlenih je ena od najučinkovitejših in najcenejših oblik zaščite," zaključuje Jarić.

Po podatkih ministrstva za notranje zadeve je bilo lani prijavljenih 1688 kibernetskih napadov, kar je približno 10 odstotkov več kot leto prej.

Kako sta videti napad na podjetje in obramba?

Nekega jutra v začetku tega leta so zaposleni v podjetju Lanaco prejeli nujni klic maloprodajnega podjetja, ki je poročalo o težavi z IT-opremo in izrazilo sum, da je postalo žrtev kibernetskega napada. Prvi korak je bil podroben pregled, da se oceni, za kakšen napad gre in kakšne ukrepe je treba sprejeti.

Po odgovoru stranke, pojasnjuje Dejan Jarić, je postalo jasno, da gre za napad na infrastrukturo z izsiljevalsko programsko opremo. IT-osebju napadenega podjetja so takoj podali natančna navodila, da bi preprečili nadaljnje širjenje napada.

"Organizirali smo ekipo inženirjev, ki so se odzvali na grožnjo, in jih poslali k stranki," je dejal Jarić. "Najprej smo ocenili ranljivost sistema – opravili smo triažo. Ugotovili smo, da podjetje uporablja zaščito končnih točk, ki vključuje standardni protivirusni program EPP z naprednimi komponentami EDR [Endpoint Detection and Response]. Te komponente so omogočile zgodnje odkritje napada in preprečile njegovo širjenje po sistemu."

Okuženi del sistema so takoj izolirali ter začeli preiskovati vse delovne postaje in strežnike v omrežju z obstoječimi protivirusnimi orodji, pri čemer so iskali kazalnike ogroženosti (IoC), da bi ugotovili prisotnost zlonamernih datotek, ki pomenijo morebitno grožnjo.

"Obenem smo pregledali varnostne dnevnike protivirusne rešitve ter dnevnike okuženih delovnih postaj in drugih varnostnih naprav v omrežju," pojasnjuje Jarić. Cilj je bil oceniti stopnjo ogroženosti naprav, ki so bile z izsiljevalsko programsko opremo že okužene.

Ekipa je poskušala ugotoviti, katera vrsta izsiljevalske programske opreme je bila uporabljena in ali obstaja možnost dešifriranja datotek brez odkupnine. "Na žalost je šlo za izsiljevalsko programsko opremo najnovejše generacije, zato ključa za dešifriranje nismo mogli pridobiti," pravi Jarić.

Po temeljitem pregledu so delovanje sistema pod strogim nadzorom postopoma ponovno vzpostavili, dokler ni bila potrjena varnost celotnega omrežja.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

Najšibkejši člen – oseba, ki si je želela olajšati delo

Najšibkejši člen v tem napadu je bila oseba, ki si je želela olajšati delo. Napad je bil omejen na skrbnike IT, natančneje na delovne postaje, ki se uporabljajo za testiranje aplikacij. Dejan Jarić pojasnjuje, da je mlajši administrator omogočil oddaljeni dostop do svoje delovne postaje, vendar je zaradi pomanjkanja izkušenj postal javno dostopen na internetu, brez zaščite končnih točk, kar so napadalci hitro izkoristili.

Poskušali so se razširiti, vendar jim je šifrirni napad uspelo sprožiti le na treh postajah, ki na srečo niso bile povezane z glavnim poslovnim delom omrežja, zato do izpadov ni prišlo. »Če bi bili ogroženi poslovni strežniki, bi bile posledice resnejše, saj v tistem trenutku varnostna kopija podatkov ni obstajala,« je dodal Jarić.

Napad in obramba sta trajala tri dni, po obrambi pa je bil sistem analiziran in razvita je bila nova varnostna arhitektura za zmanjšanje tveganj v prihodnje. Priporočeni so bili usposabljanje zaposlenih in dodatno delo trenutno zaposlenih administratorjev ter nakup novih naprav za hitrejše odkrivanje groženj. "Vsi zaposleni morajo biti na prepoznavanje morebitnih groženj bolje pripravljeni," sklene Jarić.

Ko so napadena podjetja kritične infrastrukture

V Srbiji primeri kibernetskih napadov na podjetja redko pridejo v javnost, vendar je veliko pozornosti pritegnil incident iz leta 2023 – napad na družbo Elektroprivreda Srbije (EPS). Državno podjetje je dejalo, da okreva po "hekerskem napadu brez primere". Čeprav so trdili, da do izpada električne energije ni prišlo, so bili sistemi IT podjetja začasno izključeni, elektronski plačilni portal pa je bil na voljo šele mesec dni zatem. Ta napad z izsiljevalsko programsko opremo je poudaril celo ranljivost kritične infrastrukture, vendar podrobnosti incidenta niso bile nikoli uradno objavljene.

Katera od oblik kibernetskega napada je verjetno prežala že na vsakega uporabnika interneta, najpogosteje verjetno prek lažnih e-poštnih sporočil, ki privabljajo z obvestili o nagradi. Čeprav imamo tovrstne napade za neškodljive, sodobni napadi v resnici postajajo tako dovršeni, da se lahko med žrtvami znajdejo tudi najprevidnejši uporabniki.

Ko je novosadsko javno podjetje Informatika leta 2020 prizadel napad z izsiljevalsko programsko opremo, je uprava plačilo odkupnine zavrnila, vendar je obnova delovanja kritičnih sistemov trajala dva tedna, celotno funkcionalnost pa so dosegli šele po enem mesecu.

Takšni napadi imajo resne posledice za poslovanje in lahko ogrozijo zasebnost državljanov. Nacionalni CERT Republike Srbije poudarja, da sta najpogostejša napada v državi lažno predstavljanje (phishing) in izsiljevalska programska oprema (ransomware), ki postajata vse bolj kompleksna. Medtem ko nekatera podjetja, kot je EPS, napad javno priznajo, pa poskušajo številna druga podjetja takšne incidente skriti pred javnostjo. Ti primeri prikazujejo, kako ranljivi so sistemi kritične infrastrukture za kibernetske napade, ter krepijo potrebo po preglednosti in krepitvi preventivnih ukrepov.

Letala in hekerji: zaradi digitalnega napada se je med letom zaprlo letališče v Splitu

Julija letos je hekerski napad na vrhuncu turistične sezone povzročil resno prekinitev dela na letališču v Splitu. Obnoviti je bilo treba celoten letališki sistem, medtem ko so se operacije, kot so prijave, začasno izvajale ročno, kar je privedlo do dodatnih težav in zamud.

Predsednik uprave letališča Lukša Novak je dejal, da so jim hekerji poslali sporočilo, v katerem so ponudili pogajanja, ki sta jih uprava in hrvaška vlada odločno zavrnili. Skupina, odgovorna za napad, je znana pod imenom Akira.

Kot je takrat pojasnila revija Bug.hr, ime Akira izhaja iz znanega japonskega animiranega filma iz leta 1988 in je povezano s hekersko skupino, ki izvaja napade z izsiljevalsko programsko opremo. Skupina Akira je aktivna vsaj od marca lani, ustanovljena pa naj bi bila po razpadu ukrajinsko-ruske hekerske skupine Conti. Ukvarja se z oddajanjem zlonamerne programske opreme v najem in neposrednimi napadi.

Letališče Split je le eden od primerov kibernetskih napadov, ki so v zadnjem času prizadeli hrvaška podjetja in ustanove. Direktor varnostnih operacij v podjetju Infinum Neven Matas je poudaril, da so resni napadi letos prizadeli tudi zagrebški klinični center in Hrvaško agencijo za nadzor finančnih storitev, prekinitev dela ali izguba podatkov v teh institucijah pa bi posledično lahko močno vplivala na državljane.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

Matas je poudaril, da število hekerskih napadov v zadnjih letih narašča. Po podatkih ministrstva za notranje zadeve je bilo lani prijavljenih 1.688 kibernetskih napadov, kar je približno 10 odstotkov več kot leto prej.

Dodal je tudi, da o številnih napadih verjetno niso nikoli poročali, kar še zlasti velja za zasebna podjetja. "Glede na to, da 41. člen novega hrvaškega zakona o kibernetski varnosti zahteva, da mora biti javnost obveščena o incidentu, če je to potrebno za njegovo preprečitev ali razrešitev, bi na tem področju v prihodnosti lahko prišlo do sprememb," je pojasnil Matas.

Poleg že omenjenih incidentov so v zadnjem času zaznali tudi napade na ustanove, kot so hrvaški zavod za zdravstveno zavarovanje, agencija za znanost in visoko šolstvo, ministrstvo za finance, davčna uprava, hrvaška narodna banka, pa tudi podjetja, kot sta Badel 1862 in Labud.

Ko ima kibernetski napad drugačen obraz – pazite se Veleščanov!

V dobi, ko so lažne novice nepogrešljiv del kibernetskih strategij, ni nenavadno, da posamezniki ali skupine manipulirajo z informacijami, da bi dosegli politične ali gospodarske cilje. Eden od najbolj znanih primerov prihaja iz majhnega mesta v Makedoniji, ki je postalo simbol tega pojava v svetovnem merilu – Veles. Medtem ko se večina ljudi osredotoča na zaščito pred krajo podatkov in napadi z lažnim predstavljanjem, je Veles odličen primer, kako se lahko kibernetski prostor uporablja za širjenje lažnih informacij in neposreden vpliv na politične procese v oddaljenih državah.

Veles, mesto z nekaj več kot 51 tisoč prebivalci, se je v središču pozornosti znašel med ameriškimi predsedniškimi volitvami leta 2016. Skupina državljanov – v kateri je bilo veliko najstnikov – je takrat ustvarila mrežo lažnih novic, ki so promovirale kandidata Donalda Trumpa, napade pa usmerile na njegovo tekmico Hillary Clinton. Ne glede na to, da ti najstniki niso imeli političnih motivov, ampak so želeli le zaslužiti, je njihova dejavnost v javnosti pustila velik pečat.

Zgradili so mreže lažnih spletnih strani, njihovi triki pa so pritegnili toliko pozornosti, da je bil leta 2019 o njih posnet dokumentarec Selling Lies, napovedano pa je tudi snemanje miniserije. Prek družbenih medijev, zlasti Facebooka, so širili senzacionalistične in pogosto lažne zgodbe, ki so merile na konservativno občinstvo v ZDA. Kot je pozneje pokazala analiza, je bil njihov vpliv veliko večji, kot so si lahko predstavljali.

Po neuradnih podatkih je bilo v mrežo vključenih približno 200 najstnikov, ustvarjenih pa je bilo vsaj 140 spletnih strani za širjenje lažnih novic, ki jih je usklajevalo več odraslih, med katerimi je eden odvetnik. Razlog ni politične narave, temveč gre le za priložnost za dober zaslužek.

Domene spletnih strani so videti, kot da so bile narejene v ZDA. Novica se je razširila predvsem prek družbenega omrežja Facebook, ki je promoviralo Trumpovo politiko in hkrati blatilo njegovo takratno tekmico Hillary Clinton. Ciljno občinstvo so predstavljali konservativci in podporniki Trumpa v ZDA. Veleščani so hitro spoznali, da je najboljši način doseganja cilja ustvarjanje pretoka senzacionalističnih in pogosto lažnih novic, ki jim Trumpovi sledilci sledijo, ter deljenje teh novic na Facebooku. Po volitvah je Hillary Clinton spletne strani iz Velesa javno obtožila širjenja lažnih novic in jih okrivila za svoj poraz, pri čemer je namigovala, da so strani nastale po pooblastilu Rusije.

Ponovno aktivirani 'Trumpovi otroci'

Kot so ponazorili Veleščani, se lahko kibernetski prostor uporablja za veliko več kot le neposredne napade na infrastrukturo ali sisteme. Po mnenju strokovnjaka za kibernetsko varnost Filipa Simeonova so takšne dejavnosti hibridne grožnje, ki kibernetske tehnologije združujejo z manipulacijo medijev in ozaveščanjem javnosti. Učinki takšnih dejavnosti so lahko dolgoročni, spodkopavajo integriteto demokratičnih procesov in destabilizirajo politično ozračje.

V zadnjem času so Veleščani ponovno zasloveli s služenjem denarja na internetu s pomočjo goljufij. Radio Svobodna Evropa (RFE/RL) je v začetku tega leta razkril, da so 'Trumpovi otroci' iz Velesa spet aktivni in da mladi denar zdaj služijo s prodajo kartic s podobo Donalda Trumpa. RFE/RL je prek kanala Telegram navedel 69 oseb, ki so ustvarile več kot 88 prodajnih mest, in objavil pričevanja ameriških državljanov, ki so mislili, da bodo obogateli. Za nekaj tisoč dolarjev so kupili tako imenovane milijonske kartice, katerih vrednost naj bi ob Trumpovi zmagi narasla na celo pol milijona dolarjev. Vendar – ko kartico vstavite v bankomat, jo takoj zavrne kot neveljavno.

"Veleščani, ki so z ustvarjanjem lažnih novic poskušali vplivati na ameriške volitve, so dober primer, kako se lahko kibernetski prostor uporablja za veliko več kot le neposredne napade na infrastrukturo ali sisteme," pravi vodja makedonskega nacionalnega centra za odzivanje na računalniške incidente Sevdali Selmani.

"Ta primer prikazuje, da je internet lahko učinkovito orodje za manipulacijo z javnim mnenjem in vplivanje na politične procese. Čeprav ne gre za običajen kibernetski napad, take dejavnosti spadajo med hibridne grožnje, ki kibernetske tehnologije z manipulacijo medijev in javne zavesti združujejo, da dosegajo politične ali družbene cilje. Te dejavnosti imajo lahko resne posledice za stabilnost demokratičnih procesov in spodkopavajo integriteto volitev in javnega mnenja," pravi Selmani.

Pot brez vrnitve v svet kibernetske varnosti

Ena napačna poteza v digitalnem svetu lahko zapre letališča, zaustavi delo bolnišnic, paralizira celotno mesto – vse to v tišini neslišnih bitov in bajtov. Udarci kibernetskih zločinov postajajo vse pogostejši in močnejši, rane, ki jih pri tem zadajo, pa so pogosto nevidne, a globoke. Ne govorimo zgolj o finančnih izgubah; na kocki so zasebnost, ugled in varnost sama. Kot nas opominjajo primeri iz Hrvaške, digitalno obleganje ne priznava meja niti ne pozna letnih časov – lahko se zgodijo v osrčju poletne sezone, pod žarometi ali v množici potnikov.

Vse pogostejši napadi jasno kažejo, da se vprašanje ne glasi več ali, marveč kdaj se bo napad zgodil. Zato se moramo organizirati na vseh frontah: vlaganje v dovršeno tehnologijo je le prvi korak, resnična obrambna linija pa sta izobraževanje in priprava ljudi. Ne nazadnje se lahko tudi najsodobnejši požarni zid zruši zaradi preprostega klika na napačno povezavo.

Globoki ponaredki in tehnologije umetne inteligence situacijo še dodatno poslabšujejo in odpirajo vrata neznanim nevarnostim, ki prežijo v temi digitalnega sveta. Goljufi ta napredna orodja uporabljajo za ustvarjanje prepričljivih lažnih identitet, ki povzročajo opustošenje v finančnih sistemih in uničujejo ugled. V tem mračnem okolju zaupanje postaja razkošje, ki si ga je težko privoščiti, medtem ko lažne informacije kot sence grozijo, da bodo pogoltnile resničnost. Vsaka interakcija je lahko past, vsak videoklic lahko skriva prevaro in vsako sporočilo se lahko uporablja kot orožje.

V tej digitalni odiseji ni prostora za sprostitev ali predah. Pozorni morajo biti vsako podjetje, vsak posameznik, vsak subjekt, saj grožnje niso zgolj prisotne, marveč se z vsakim dnem krepijo. Za zmago v tej igri sta potrebni stalna pozornost in skupna strategija. Na koncu je to pot brez vrnitve – v tej kibernetski odiseji igra namreč nima konca in edini način, da ohranjate prednost, je, da se na tej poti ne zaustavljate.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

.png)